据 SonicWall 的威胁研究人员称,最近修复的一个漏洞 (CVE-2024-36991) 影响了 Windows 上的 Splunk Enterprise,“比最初看起来更严重”。

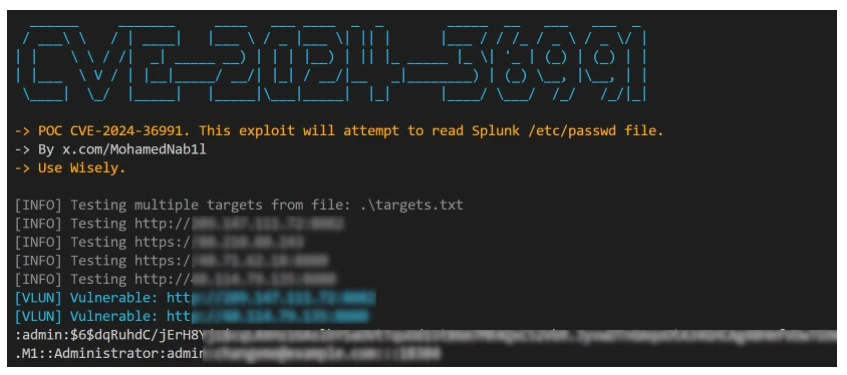

已经发布了几个 PoC 漏洞,包括 IT 顾问 Mohamed Nabil Ali 的一个漏洞,该漏洞对易受攻击的面向 Internet 的端点执行批量扫描并尝试读取 /etc/passwd 文件。

关于 CVE-2024-36991

Splunk Enterprise 是一个数据分析和监控平台,允许组织从各种来源收集和分析机器生成的数据,例如网络和安全设备、服务器等。

CVE-2024-36991 由 Danylo Dmytriiev 发现,是该平台用户界面 Splunk Web 中的一个路径遍历漏洞,允许攻击者遍历文件系统以访问受限目录 (/modules/messaging/) 之外的文件或目录。

“该漏洞的存在是因为Python os.path.join函数,如果令牌中的驱动器与构建路径中的驱动器匹配,则该函数会从路径令牌中删除驱动器号,”SonicWall的研究人员解释说。

它可以通过特制的 GET 请求加以利用,并允许攻击者在 Splunk 端点上执行目录列表。成功利用此漏洞不需要事先进行身份验证。

“攻击者只需要能够远程访问实例,这可能是通过互联网或本地网络,”他们补充说。

降低利用风险

CVE-2024-36991 影响低于 9.2.2、9.1.5 和 9.0.10 的 Splunk Enterprise 版本,但仅在 Windows 上,并且仅在 Splunk Web 组件打开时。

“尽管Splunk主要以开发环境而闻名,但根据Fofa的说法,多达230k台暴露的服务器正在运行Splunk,”威胁研究人员指出,并建议管理员立即实施补丁。

禁用 Splunk Web 还可以消除被利用的风险,但最好升级到固定版本。

Splunk 的威胁研究团队提供了一个搜索查询,用于检测针对 /modules/messaging 端点的利用尝试。